categoria: Distruzione creativa

Cybersecurity, tutto quello che i CEO non hanno mai osato chiedere

Le recenti notizie sugli attacchi cybercrime subìti dalla Regione Lazio, ERG, Salini, e in queste ore anche da Accenture ci ricordano, qualora ce ne fosse ancora bisogno, quanto abbiamo ancora da fare, quando si parla di cybersecurity. Dobbiamo partire dall’assunto di base che nessun sistema informatico è al sicuro. Siamo tutti indifesi e vulnerabili agli attacchi del cybercrime: tutti noi rischiamo, ogni giorno, di perdere dati importanti e sensibili della nostra azienda, dei nostri clienti, dei nostri partner, dei nostri pazienti.

Il problema non è nella persona che lavora da remoto (ricordiamoci che lo smartworking è un’altra cosa) e neanche nella distrazione di chi apre una email sbagliata. Il problema è sistemico ed è di una portata così vasta da rischiare, tra le altre cose, di far paralizzare l’intera economia del nostro paese.

Questo post è dedicato ai CEO (e ai responsabili della PA) inconsapevoli del rischio che stanno correndo ogni giorno e che per questo vorrebbero saperne di più.

Cybercrime: una pandemia che prima di tutto va capita

Lavoro da più di 20 anni, nel mondo dell’Information Technology, che oggi chiamiamo semplicemente “digitale”. In tutto questo tempo ho imparato che la cybersecurity non è un’opzione, ma un aspetto pacifico e assodato come può essere l’impianto di allarme di un museo. È tutto molto facile per me e per tanti altri colleghi, ma proviamo a metterci nei panni di una CEO di un’azienda agricola, edile, di moda o farmaceutica. O nei panni del responsabile di una struttura ospedaliera, di una clinica privata, di uno studio notarile. Tutti settori e reparti che per natura sono ben lontani dal mondo digitale, e che si limitano -semplicemente- ad inseguire, la tecnologia per i propri scopi, senza poter entrare nel merito di tutto ciò che questo implica.

Pensateci bene. Virologi, microbiologi, epidemiologi e tanti altri esperti di settore si sono impegnati in questi due anni a spiegarci con parole semplici, cosa stava accadendo sul fronte covid-19. Penso che dovremmo fare altrettanto anche per la cybersecurity, con un approccio inclusivo, per farla diventare di pubblico dominio.

Faremo un lungo percorso insieme, navigando nei meandri della cybersecurity, ma prima di cominciare, però, è necessaria una premessa.

Premessa: liberiamo il termine hacker dal peso della criminalità

Personalmente considero la cultura, ancora meglio, l’etica hacker come il nirvana a cui tutti i ricercatori, di qualsiasi disciplina, devono tendere (per capire meglio cosa intendo con “etica hacker” vi consiglio questo bellissimo libro di Steven Levy). Per definizione, hacker è colui o colei che vuole capire “cosa c’è sotto al cofano”, come funzionano le cose, che smonta, rimonta, sperimenta, prova e soprattutto non rinuncia alle prime difficoltà. Lo si può fare con un computer, ma anche con un motore meccanico, con una formula matematica, con un problema che abbia a che fare con la biologia o la genetica. Nell’informatica, il termine hacker ha sempre avuto questo ampio respiro, e non ha mai avuto nulla a che fare con i criminali. I cyber criminali, anche definiti cracker, sono dei criminali, che potrebbero fare danni ingenti, senza neanche essere particolarmente esperti (vedremo presto perché). Per questo motivo, in questo post, non troverete mai questo termine, che continuo a considerare “pregiato”. Ah, unico scoop di questo post: si può essere hacker anche senza indossare una felpa nera con il cappuccio. 🙂

Un post ambizioso

Questo post è ambizioso per il suo duplice scopo: il primo è quello di voler spiegare in modo semplice una materia molto complessa; il secondo è quello di voler dare una panoramica veramente completa sulla cybersecurity. Per questo mi farò aiutare da due esperti della materia, che intervisterò per dei necessari approfondimenti:

| • | Pierguido Iezzi. Cybersecurity Director e co-founder di Swascan con oltre 30 anni di esperienza nel mondo della Cybersecurity. Laureato in Scienze dell’informazione, ha operato a livello nazionale e internazionale in grandi contesti aziendali e nelle più grandi multinazionali come referente Cybersecurity. Autore di diverse pubblicazioni, collabora regolarmente come Autore e Contributor a una serie di testate giornalistiche, tra cui Panorama. Keynote speaker e testimonial presso università, eventi nazionali e internazionali. |

| • | Giovanni Belluzzo. Ingegnere Elettronico, da circa 30 anni opera nel settore ICT. Ha ricoperto vari incarichi nell’ambito del Security Audit e del Security Risk Management ed ora, in qualità di Chief Information Security Officer di InfoCert si occupa del presidio tecnico ed organizzativo del rischio cyber in azienda. |

Disclaimer: Giovanni Belluzzo ed io lavoriamo nella stessa azienda, mentre Pierguido Iezzi è il CEO di una società che fa parte dello stesso gruppo.

I danni economici causati dagli attacchi informatici

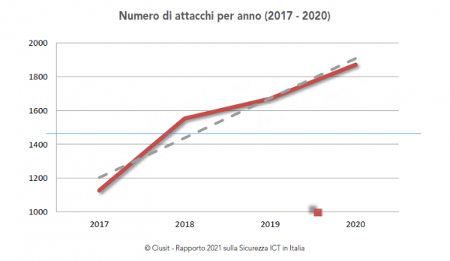

Una fonte autorevole per avere lo stato dell’arte in tema di cybersecurity è sicuramente il Clusit, ovvero l’Associazione Italiana per la Sicurezza Informatica, che redige un rapporto annuale, dal quale prenderò una buona parte dei dati riportati in questo e nei seguenti paragrafi.

Nel 2020 ci sono stati 1871 attacchi (noti), il 12% in più rispetto all’anno precedente.

Il Clusit riporta che i danni globali causati dal cybercrime ammontano a due volte il pil italiano. Per la sola Italia si ipotizza che nel 2024 ci saranno perdite dell’ordine di grandezza di 20-25 miliardi di euro. La spesa globale dedicata alla cybersecurity non supera i 145 miliardi di dollari (di cui in Italia se ne spendono solo 1,5 miliardi). Praticamente quotando il rapporto del clusit “per ogni dollaro investito in sicurezza, gli attaccanti provocano 7 dollari di perdita”.

Le principali motivazioni degli attacchi

Gli attacchi informatici non hanno tutti la stessa motivazione, le principali sono:

| • | Cybercrime: crimini informatici con l’unico fine di estorcere denaro; |

| • | Spionaggio: classico spionaggio industriale tramite attacchi cyber; |

| • | Hacktivism: hacking per fini di attivismo civile/politico (come Anonymous); |

| • | Information Warfare: principalmente attacchi alle infrastrutture di uno Stato. |

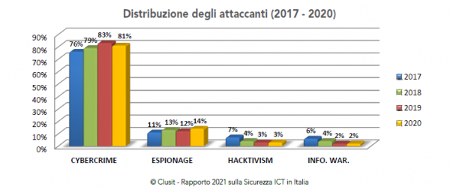

È importante notare, però, le percentuali diverse di queste tipologie di attacco.

Nel 2020 l’81% degli attacchi è stato puro cybercrime, ovvero per estorcere denaro; soltanto il 2% per attaccare l’infrastruttura di uno Stato. Già questo dato dovrebbe farci pensare che è sempre, o quasi sempre, inopportuno, se non pericoloso, evocare il terrorismo a fronte di questi eventi.

Quali sono le tecniche di attacco e con quali percentuali vengono utilizzate

Le tecniche di attacco sono molteplici, anche se nel 20% dei casi sono ancora sconosciute. Quelle più rinomate in ordine di importanza sono:

| • | Malware: software malevolo installato nel pc della vittima (inconsapevole), magari a fronte di un attacco phishing (leggere dopo). Questo software può fare di tutto: accedere a tutte le risorse del pc, trafugare documenti, spiare le attività dell’utente, criptarne il contenuto, etc, etc; |

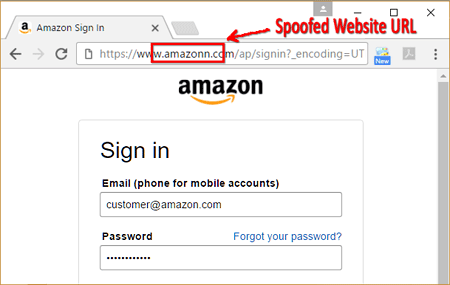

| • | Phishing/Social Engineering: non si tratta solo di software ma anche di tecniche per carpire le informazioni sensibili di un utente. Ad esempio, il classico e-mail phishing è quando si ricevono email con loghi e formati del tutto identici a quelli della propria banca, e si viene rediretti verso un sito identico a quello della propria banca, per poi invitare l’utente a inserire le credenziali per verificare chissà quale informazione inventata. Il social engineering, che comprende il phishing, è un inganno che gioca sulla disattenzione o sulla buona fede delle persone. Non solo cyber: ad esempio, applicano regole del “social engineering” i finti controllori enel/eni/acea, quando vi suonano a casa il sabato mattina, al fine di ottenere, dalla vostra bolletta, le informazioni dei vostri apparati; |

| • | Vulnerabilities: tutti i software hanno delle vulnerabilità di sicurezza: il sistema operativo del vostro PC, del vostro smartphone, le piattaforme online che usate ogni giorno. Si parla di zero-day vulnerabilities quando le vulnerabilità vengono sfruttate dagli attaccanti non appena sono state identificate, prima ancora che gli amministratori possano porvi rimedio; |

| • | Account Cracking: scoprire le username e password di un utente sui vari sistemi online. Si può fare in diversi modi. Il principale è il credential stuffing: una volta che l’attaccante ha migliaia di coppie username/password rubate da una piattaforma, queste vengono provate anche sulle altre. Questo perché molti di noi (si è stimato più dell’80%) tendono a utilizzare la stessa password su più piattaforme digitali. Quando nel 2012 rubarono a Linkedin 164 milioni di credenziali, gli attaccanti presero quelle di Mark Zuckerberg (il creatore di Facebook) per poi usarle, con successo, su Twitter e Pinterest (curiosità: la password usata era “dadada”); |

| • | DDos. Gli attacchi di questo tipo sono molto comuni: i server della vittima vengono inondati da richieste provenienti da più parti (se fosse una sola, sarebbe facile da escludere) rendendo di fatto inaccessibile il servizio che si appoggiava su quella piattaforma (generalmente un sito istituzionale, un e-commerce, etc). Su wikipedia viene riportata una intuitiva analogia, per spiegare bene il DDOS: un gruppo di persone che affollano la porta d’ingresso o il cancello di un negozio o di un’azienda, e non consentendo alle parti legittime di entrare nel negozio, interrompendo le normali operazioni. |

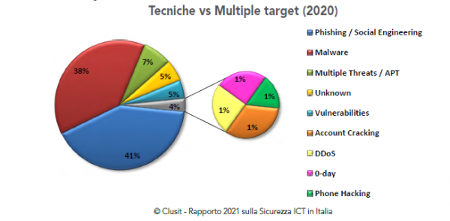

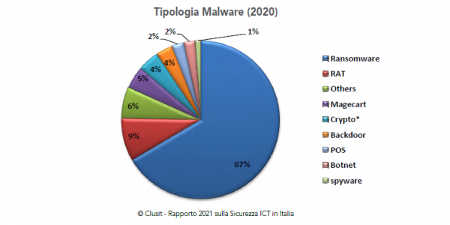

Nel seguente grafico si può facilmente capire quali sono le tipologie di attacco più frequentemente usate.

Ovviamente il cybercriminale, per poter raggiungere il suo scopo, mette in atto un sapiente uso combinato di tutte queste tecniche di attacco (e di chissà quante altre). Proviamo a disegnare uno scenario plausibile: dopo aver avviato una massiccia campagna di phishing, il cybercriminale riesce ad installare un malware all’interno del pc di un dipendente di una società che l’attaccante vorrebbe colpire. Tramite questo malware carpisce le credenziali che il dipendente usa per connettersi al server della propria azienda. Il cybercriminale a quel punto riesce ad entrare nell’azienda target, ma non ha i privilegi necessari per poter ottenere i dati riservati che vorrebbe sottrarre, così sfrutta una o più vulnerabilità del sistema per poi installare un nuovo malware, e così via di seguito.

Stiamo semplificando, ma va bene così. Non abbiamo citato le altre tecniche di attacco come il MITM (man in the middle attack), l’SQL injection, il DNS Tunneling e altro. Ma se già imparassimo a difenderci dal malware e dal phishing, probabilmente avremmo risolto l’80% dei nostri problemi, come ci ricorda, sempre il Clusit, in questo importante grafico.

Visto che phishing, vulnerabilità e malware sono i nostri peggiori nemici, è opportuno conoscerli bene.

Conoscere bene il phishing

Il phishing è il più subdolo degli attacchi, perché è esclusivamente basato sul fattore umano. La tecnologia aiuta, ma senza l’errore umano il phishing non avrebbe scampo. Sbaglieremmo però a semplificare il problema limitandoci ad etichettare come superficiali e poco attente le vittime del phishing. Non è così. L’attaccante gioca sulla debolezza delle persone, sulla stanchezza, sullo stress, sulla minima impercettibile distrazione. Ci sono diversi livelli di phishing: da quello più banale e ormai sgamabile da molti, a quello più sofisticato. Usando l’analogia ittica, si passa dalla pesca a strascico indiscriminata, brutale e ignorante, alla pesca mirata, dove il pescatore è un professionista che sceglie con cura la canna giusta, l’esca giusta per il tipo di pesce che vuole pescare, e la zona giusta del lago.

Anche per il fishing esiste un B2B, ovvero il business di chi crea il “kit di fishing” completo per poi venderlo ai criminali che ne fanno uso. Quale kit? pensate al motore necessario per poter spedire tante email (senza essere bloccato dai sempre più sofisticati sistemi di filtering) e che deve poi far cadere la vittima in siti così ben apparecchiati, dove la differenza la fa un carattere in più nell’url del sito:

È tutto pronto. Il truffatore dovrà solo configurare un paio di parametri per poi partire con la pesca. Tutto qui? non proprio. Con i dati rubati, ad esempio dai milioni di profili facebook, le campagne di phishing diventano sempre più personalizzate e prendono il nome di spear fishing. Possono sapere se le vittime hanno figli o no, se sono sposate, dove vivono, etc. Le campagne di spear phishing quindi useranno questi dati rubati e venduti nel dark web, per far arrivare l’email giusta alla persona giusta.

Quando invece dell’email si usano gli sms si parla di smishing, quando si usano i messaggi vocali vishing, ma il concetto è sempre lo stesso.

Altri esempi di social engineering

Il phishing rientra nelle tecniche di social engineering, ovvero l’arte di manipolare le persone per estorcere informazioni da usare per i propri loschi affari.

Vi è una truffa, ancora più vicina al concetto di “social engineering”, chiamata BEC (Business Email Compromise) che riguarda le email aziendali che finti CEO manderebbero alle loro prime linee (relazione che deducono da linkedin), generalmente per chiedergli transazioni finanziarie come bonifici o carte di ricarica. Ne ho ricevuta io una, qualche mese fa, dove il (finto) AD della mia azienda mi chiedeva di comprare otto Google Play da 100 euro l’una:

Ho bisogno che mi aiuti ad acquistare buoni regalo fisici dal negozio per clienti specifici. Puoi farlo in 15 minuti? Fammi sapere se puoi così posso inviarti le informazioni necessarie sulla carta regalo e l’importo esatto.

Sono attualmente in riunione e non posso rispondere alle chiamate, quindi comunichiamo via e-mail.

Rimborserò i soldi oggi, ma mi servono subito i buoni regalo.

Ovviamente non ci sono cascato. In questo caso il truffatore ha fatto leva sulla pressione psicologica (è il CEO della tua azienda che ti chiede un favore da fare entro 15 minuti!) e devo dire -almeno nel mio caso- con un modo di fare molto “credibile”. La prima email che ho ricevuto era per sapere se ero disponibile o impegnato a lavoro: casualmente lo stesso approccio rispettoso che ha l’AD della mia azienda, pertanto -devo ammetterlo- con quella prima email mi aveva effettivamente “agganciato”. Poi l’email sconosciuta e la strana richiesta mi hanno insospettito, e ho segnalato l’evento all’ufficio preposto.

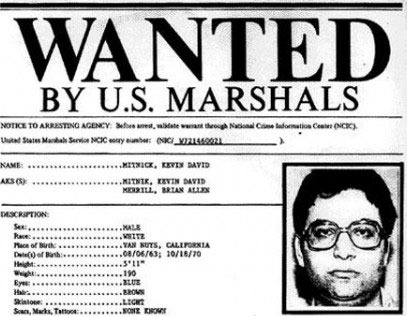

Per finire, non si può parlare di social engineering senza citare uno dei più grandi fautori della storia contemporanea. Se siete ancora in tempo, sotto all’ombrellone portatevi “L’arte dell’inganno” del leggendario cracker Kevin Mitnick, detto Condor, all’epoca ricercatissimo dall’FBI, che anche grazie a sofisticate tecniche di ingegneria sociale riuscì ad entrare nei server delle grandi multinazionali (e non solo).

Per finire, non si può parlare di social engineering senza citare uno dei più grandi fautori della storia contemporanea. Se siete ancora in tempo, sotto all’ombrellone portatevi “L’arte dell’inganno” del leggendario cracker Kevin Mitnick, detto Condor, all’epoca ricercatissimo dall’FBI, che anche grazie a sofisticate tecniche di ingegneria sociale riuscì ad entrare nei server delle grandi multinazionali (e non solo).

Conoscere bene le vulnerabilità

Non esiste un software bug free, come non esiste un software esente da vulnerabilità di sicurezza. Esiste solo la gestione del rischio e le relative azioni di mitigazione. Partendo da questo assioma cosa possiamo fare? Sicuramente tenere tutto il software sempre aggiornato e non mi riferisco esclusivamente alle macchine presenti nei CED, ma anche, e soprattutto, al banale browser usato quotidianamente da tutti noi. Esiste, infatti, un attacco molto pericoloso per il suo essere particolarmente “silente”; viene definito “Drive by Download” e sfrutta le vulnerabilità del browser (e delle sue estensioni) per installare malware sul pc dell’utente, senza che possa accorgersene, semplicemente visitando siti compromessi.

Conoscere bene il malware

Si definisce malware un software malevolo che, in un modo o nell’altro, viene installato sul computer della vittima, senza esserne consapevoli. Il malware si definisce:

| • | ransomware quando è specializzato nel copiare e criptare tutti i dati presenti in un computer, per poi chiedere un riscatto per sbloccarli e non venderli nel darkweb; |

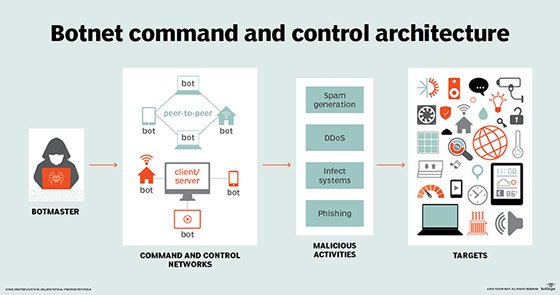

| • | botnet quando rende il computer una piattaforma dalla quale far partire una serie di possibili azioni verso altri sistemi target, all’interno di una rete enorme di computer egualmente infettati e coordinati da un’unica macchina; |

| • | backdoor quando serve a dare accesso remoto del computer della vittima all’attaccante; |

| • | cryptojacking quando utilizza le risorse (computazionali) del computer della vittima per fare i lunghi calcoli necessari per validare le transazioni sulle quali si basano le cryptovalute. |

Ma per capire bene quali sono i principali strumenti usati nel cybercrime, è fondamentale approfondire due di questi citati malware: le botnet e i ransomware.

Cosa sono le botnet

Cercando di rendere semplice senza semplificare, potremmo dire che una botnet è una rete di dispositivi infetti gestiti da un cybercriminale. I dispositivi infetti (pc, mobile, smart-TV, IoT, ecc) hanno un malware, senza che l’utente lo sappia. Questo malware è un artefatto che permette all’attaccante di prendere il controllo completo della macchina infetta. Queste macchine sono riconosciute con il nome di “zombie”. Il dispositivo che gestisce gli “zombie” si chiama macchina di comando e controllo. Ciò significa che l’attaccante ha la possibilità di prendere l’intero possesso della macchina. È opportuno evidenziare che queste botnet sono reti costituite da migliaia fino a milioni di macchine. Infatti, più grande è la botnet, maggiore sarà la capacità dell’attaccante di costruire attacchi, perché automaticamente ogni singola postazione si trasforma in un vettore di attacco. Ne consegue che non esiste un attaccante che fa un attacco dal proprio PC: si utilizza sempre un oggetto compromesso.

Lo schema che spiega come funziona una botnet.

Con una botnet si possono portare avanti tante attività illecite: cryptomining, phishing, storage di materiale illegale, o anche sferrare attacchi di distributed denial of service (DDOS), magari a pagamento. È sempre opportuno tener conto che questi cybercriminali affittano anche le loro botnet per permettere ad altri di perseguire i propri scopi illeciti. Come ci si infetta? Scaricando i fantomatici antivirus gratuiti, i crack dei giochi, il software per misurare le performance del proprio PC, etc etc. Tutti questi PC infetti non solo concorrono insieme alle attività appena elencate, ma registrano tutto quello che fai. Pertanto, se inserisci la username e la password della tua VPN, le informazioni vengono catturate e spedite alla macchina di “command & control”, cosa che probabilmente è accaduta nel caso della Regione Lazio.

Che cosa è il ransomware e come funziona

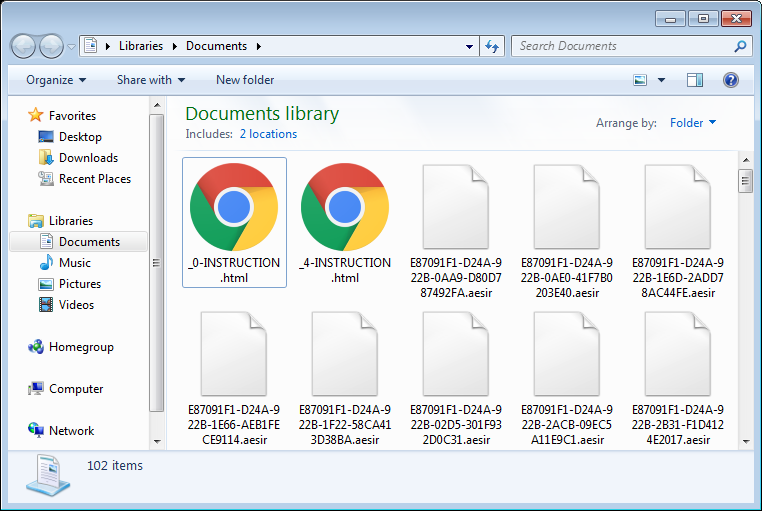

Come abbiamo già visto, il ransomware è un malware che ha lo scopo di estorcere denaro alla vittima, attraverso due o tre riscatti. Infatti, il ransomware, una volta installato, copia tutti i dati su una piattaforma esterna per poi criptarli, rendendo i sistemi informatici della vittima completamente inutilizzabili.

| • | Il primo riscatto viene richiesto per poter decriptare i dati e quindi per poter permettere alla vittima di tornare “operativa”; |

| • | Il secondo riscatto viene richiesto per impedire la diffusione dei dati sensibili rubati, attraverso la vendita nel dark web. |

Files criptati a fronte di un attacco ransomware

In alcuni casi, come frequentemente messo in atto dal gruppo di cybercriminali Avaddon, se il riscatto non viene pagato la vittima subisce un attacco DDOS. In questo caso, l’estorsione comprenderà ben tre minacce (dati criptati, pubblicazione dei dati e DDOS). La tecnica/strategia della tripla estorsione ha anche una variante: al posto dell’attacco di DDOS, vengono presi di mira direttamente i clienti della vittima.

È questo il tragico caso del finlandese Jukka-Pekka Puro; quando un ransomware colpì una struttura psichiatrica chiamata Vastaamo, poi messa in liquidazione a causa di questo incidente, tutti i dati sensibili dei suoi 40.000 pazienti (comprese le cartelle cliniche) furono rubati. In seguito moltissimi pazienti, tra cui Puro, che soffriva di depressione e in fin di vita per un tumore, si sono visti arrivare la richiesta di riscatto: se non avessero pagato tutta la loro storia clinica sarebbe stata pubblicata.

È importante sottolineare che i frequenti attacchi alla pubblica amministrazione o agli apparati della sanità non sono il frutto di una preventiva selezione da parte delle gang criminali. Si tratta di una conseguenza di un mero fattore statistico: generalmente queste strutture non hanno la consapevolezza e la relativa sensibilità, per capire quanto è importante la cybersecurity anche (e soprattutto) nel loro settore. Non è un caso se lo stesso ministro Colao ha dichiarato che il 95% delle infrastrutture digitali della pubblica amministrazione sono vulnerabili”.

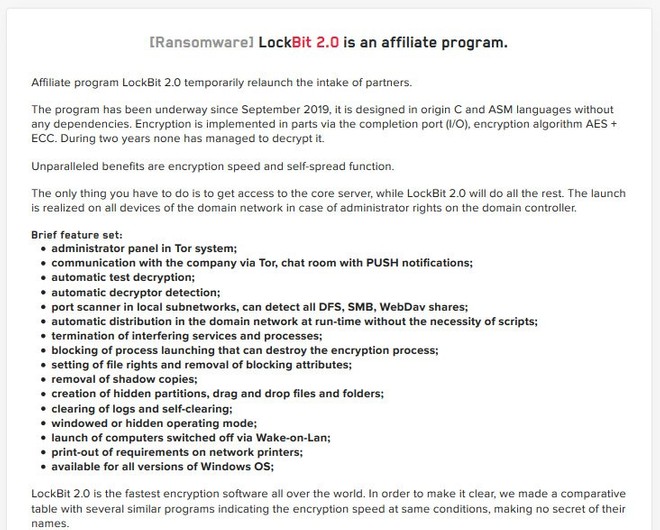

Tecnicamente parlando alcuni ransomware hanno raggiunto livelli di complessità veramente notevoli. Sono a tutti gli effetti prodotti che offrono tantissime funzionalità che fanno molto gola ai cybercriminali.

Tutto quello che offre il prodotto LockBit 2.0 ai cybercriminali. Tante nuove funzionalità che permettono ai cybercriminali di fare danni senza essere esperti.

Alcuni ransomware, come il Lockbit 2.0, sono così sofisticati che riescono ad automatizzare, senza la necessità di operazioni manuali, la loro diffusione all’interno del CED della vittima. Sono capaci di togliere le naturali difese del sistema operativo, di capire quali sono tutti i sistemi disponibili e di propagarsi senza che l’attaccante faccia nulla. Alla fine molti di questi finiscono il loro lavoro distruttivo facendo stampare la richiesta di riscatto direttamente a tutte le stampanti presenti. Nella richiesta di riscatto vi è anche una chat line anonima con il supporto della cyber gang, che guida la vittima nella “risoluzione del problema”: ovvero vengono indicati i passi per pagare e poter quindi decriptare i sistemi colpiti.

Uno screenshot della contrattazione tra la società di servizi di viaggio statunitense CWT Global e il “supporto” della cybergang chiamata Ragnar Locker.

La facilità d’utilizzo di questi software, fa sì che possano essere utilizzati anche da persone inesperte e ciò apre la problematica, che era già grave di per sé, a scenari ancora più inquietanti: è come permettere ai criminali comuni di avere accesso agli arsenali nucleari. Per questo è fondamentale cambiare approccio per difenderci il più possibile, con tutta una serie di azioni che poi vedremo insieme. Ma le domande che dobbiamo ancora porci, sono: cosa è cambiato rispetto a prima? perché ora rischiamo così tanto? Cosa ha permesso, alle gang criminali, di fare questo salto di qualità? Principalmente è cambiato il loro modello di business. Per capirne di più, su questo importante aspetto, e su tanti altri riguardanti il cybercrime, segue l’intervista all’esperto Pierguido Iezzi.

Cosa sono e come funzionano le cyber gang criminali che abbiamo imparato a conoscere?Pierguido Iezzi: Il modello di business del mondo illegale viaggia di pari passo con quello reale. Così i criminali hanno capito che il concetto del “software as a service” (ovvero offrire un servizio completo basato su un software e non il software stesso, n.d.a), nel loro caso “ransomware as a service”, è un’opportunità non banale poiché il mercato è molto ampio per loro. Si ha bisogno di manovalanza ed è per questo che quindi si sono inventati il concetto di franchising del cybercrime: c’è una gang criminale che generalmente dà il nome al ransomware, lo mantiene aggiornato, aggiunge nuove funzionalità. Questo oggetto viene poi messo a disposizione di altre gang che devono pagare la “capogruppo” per essersi affiliati, rispettando certi “codici di condotta” o regole di ingaggio. Sono loro che dovranno poi trovare il modo di entrare nell’azienda target per poi passare le informazioni alla gang principale.

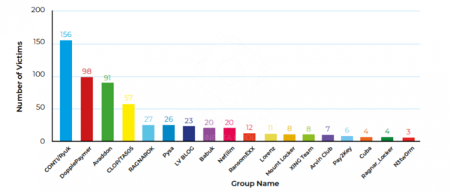

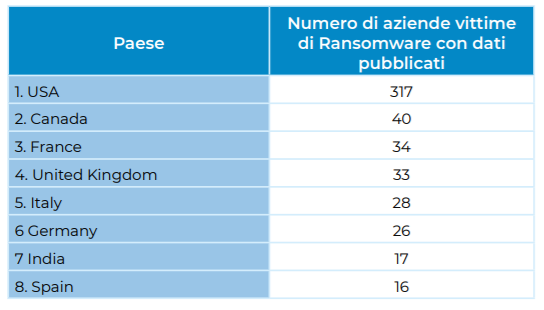

Le gang ransomware più attive per numero di vittime con dati pubblicati nei siti di double extortion. Grafico preso da questo report di swascanQuesto modello basato sul classico franchising mette in evidenza l’importanza della “brand reputation” di una gang, perché sono a tutti gli effetti in competizione tra di loro. Secondo te, una gang in cerca di affiliazione con chi vorrà sviluppare il proprio business criminale? Con una gang sconosciuta o con una che è riuscita a chiedere un riscatto milionario ad una infrastruttura strategica come la Colonial Pipeline? L’effetto collaterale è che alcune di queste vittime erano e sono strategiche per una intera nazione. La reazione? Le strutture governative americane si sono mosse direttamente. Non è un caso che subito dopo molte di queste gang si sono poi sciolte per sparire nel nulla. Ma c’è poco da festeggiare, perché i “fondatori” delle gang e relativi affiliati non sono spariti, ma si sono riorganizzati in nuove gang o affiliandosi ad altre gang meno note. Quanti attacchi di cybercrime l’Italia subisce ogni anno?Pierguido Iezzi. C’è un report di Swascan che ti consiglio di scaricare, che analizza 18 gang di ransomware e gli attacchi che hanno fatto nel mondo. Primi sono gli Stati Uniti, mentre l’Italia è il quinto paese più attaccato al mondo. Vorrei evidenziare ché nel report si fa riferimento solo agli eventi in cui i dati sono stati pubblicati perché la vittima ha rifiutato di pagare il riscatto. Ovviamente la maggior parte delle volte pagano, ma qui non possiamo misurarlo.

Grafico preso da questo report di swascan Tornando al ransomware, una volta che una azienda scopre di essere stata colpita cosa deve fare?Pierguido Iezzi. La gestione e le procedure adottate per la Pandemia Covid non differiscono di tanto da quelle di un attacco ransomware. L’approccio è molto simile:

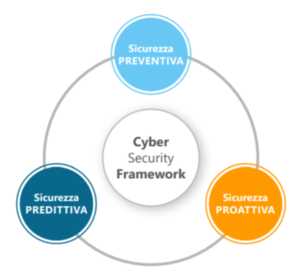

Quindi, se ci fai caso, il modello dell’Incident Management per affrontare il Covid o un ransomware è lo stesso. Cambiano soltanto competenze, strumenti e tecnologie. Ma una volta che il danno è stato fatto, che il ransomware ha criptato i nostri dati, ha senso chiudere tutto?Pierguido Iezzi. La chiusura diventa necessaria sia per garantire il processo di Incident Management che per tutelare tutte le terze parti interconnesse. Se affrontiamo la questione da un punto di vista infrastrutturale, il vero problema è che, nella maggior parte dei casi, ci sono tecnologie obsolete e stratificate nel tempo: un’entropia difficilmente governabile ma soprattutto senza alcuna segmentazione delle reti. Per questo alla fine si decide di chiudere tutto. L’ideale sarebbe avere strutture informatiche simili a come sono progettati i sommergibili: isolo ogni problema chiudendo intere aree a compartimenti stagni. Perché attualmente l’infrastruttura tecnologica non è fatta così? Non è colpa dell’IT o del CISO, le ragioni sono tante: tempo per progettare le reti, budget necessario e purtroppo anche le priorità. Tornando alle gang criminali, dobbiamo necessariamente subirle in difensiva o possiamo in qualche modo contrastarle attivamente?Pierguido Iezzi. L’approccio migliore per arginare e contrastare il fenomeno ransomware passa per i tre pilastri della Cyber Security moderna: Sicurezza Predittiva, Preventiva e Proattiva.

La Sicurezza Predittiva lavora a stretto contatto con il dark e deep web e con il mondo dell’intelligence al fine di comprendere quali minacce esistono e se ci sono informazioni sulla mia azienda che possono farmi correre dei rischi. Queste informazioni preliminari sono di rilevante importanza al fine di impostare correttamente sia la sicurezza preventiva che proattiva. La Sicurezza Preventiva corrisponde a tutto quel mondo di analisi del rischio tecnologico, umano e di processo. Stiamo parlando di attività quali penetration test, phishing simulation attack, ransomware attack simulation fino ad arrivare ad analisi specifiche del rischio cyber basate sui framework di sicurezza internazionali come NIST, CIS o ISO27001. La Sicurezza Proattiva fa entrare in campo tutto il mondo del SOC, dove sistemi, processi e tecnologie permettono di gestire, monitorare e far emergere qualsiasi anomalia che possa registrare la mia infrastruttura, completando con la capacità di reazione, ovvero: incident response, business continuity e disaster recovery. È importante chiarire un aspetto: tutti questi sistemi e framework se non si testano e non si mettono alla prova, non servono a niente. Quante aziende sono così strutturate?Pierguido Iezzi. Sicuramente il mondo finance, forse perché è facilitato dal fatto che deve necessariamente rispettare alcune norme di legge. In tutti gli altri settori siamo ancora distanti. L’ultimo report Swascan relativo ai Cyber Risk Indicators del settore Energia italiano ha mostrato come l’80% è a rischio data breach. Invece, nella prima settimana di Settembre rilasceremo uno studio specifico dei Cyber Risk Indicators Swascan del settore Sanitario italiano per dare evidenza a quanto sopra dichiarato. Non è un caso se anche il nostro presidente del consiglio Draghi ha dato una forte accelerazione sulla cybersecurity, addirittura con un decreto apposito. A tal proposito, cosa ne pensi della neonata Agenzia per la Cybersicurezza Nazionale?Pierguido Iezzi. Sono estremamente ottimista perché penso che sarà una svolta per l’Italia. Era assolutamente necessario un coordinamento pubblico-privato in termini di Cybersecurity. È una sfida importante perché il mondo del cybercrime è già operativo. Sono sicuro che questa Agenzia non si limiterà a dare delle indicazioni, ma saprà giocare in anticipo, facendo partire attività concrete. Sono altrettanto certo che saprà coordinarsi con le altre strutture europee e non solo, per due motivi principali: 1) questa è una guerra che non si può vincere da soli; 2) è una guerra in cui il nemico non risiede nel nostro paese, ma il più delle volte al di fuori dei nostri confini. Secondo te, il budget riservato a questa ACN è sufficiente?Pierguido Iezzi. Questo è un budget di avvio per mettere in piedi la nuova struttura. Con il tempo verrà sicuramente adeguato con quelle che sono le minacce attuali e tieni presente che con il suo coordinamento con il privato avrà anche la difficoltà di dover trovare il giusto equilibrio e non creare svantaggi o vantaggi su una realtà aziendale piuttosto che un’altra. Comunque, il budget assegnato non è poco, andremo a costituire un centro di competenza importante, dobbiamo dargli solo il tempo per assestarsi. |

Come mitigare i rischi del phishing e del ransomware

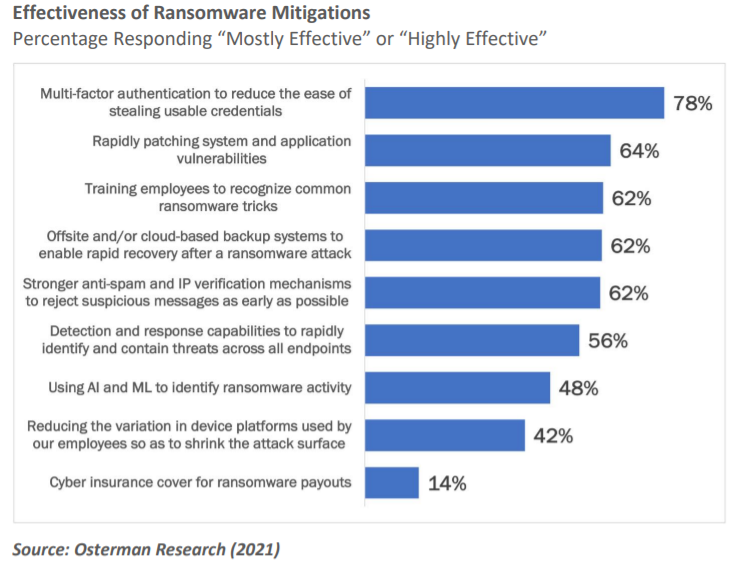

Per capire come difendersi, nell’immediato, soprattutto dal phishing e dal ransomware, Osterman Research, una azienda specializzata in ricerche di mercato e consulenza, nella galassia cybersecurity e “data protection”, ha intervistato ben 130 professionisti di medie e grandi aziende. Vi consiglio di leggere con attenzione un loro report del 2021, perché pieno zeppo di interessanti sondaggi che ben fotografano lo stato attuale delle aziende su questa complessa tematica. Qui mi limito invece a riportare le azioni che i professionisti di cybersecurity, da loro intervistati, consigliano di portare avanti per mitigare i rischi del phishing e del ransomware. Dategli un occhio perché sono molto interessanti.

Il consiglio più importante è di aggiungere l’autenticazione a più fattori. Questo perché anche qualora venissero rubate le credenziali, nessun cybercriminale riuscirebbe ad entrare in nessun computer senza conoscere il token che il legittimo proprietario riceve tramite sms o nell’app del suo cellulare. La seconda azione da fare è velocizzare la risoluzione delle vulnerabilità dei propri sistemi, appena se ne ha contezza. La terza è formare e sensibilizzare tutti gli impiegati su questa tematica. La quarta è mettere offline o sul cloud il backup dei propri dati, per impedire che venga raggiunto dal ransomware. La quinta è quella di potenziare il proprio sistema di anti-spam per non far passare messaggi sospetti. Fateci caso: molto probabilmente, con queste precauzioni (soprattutto la prima, la terza e la quarta) la Regione Lazio, per citare una delle vittime più recenti a noi vicine, ne sarebbe uscita completamente illesa.

Cosa deve fare un’azienda per gestire il rischio

Ma una volta che il CEO ha preso consapevolezza del rischio che sta correndo, cosa deve fare? Quale struttura deve creare o potenziare all’interno della propria azienda per cercare di arginare questo problema? Ce ne parla Giovanni Belluzzo, il cui ruolo (CISO) in azienda è proprio quello di essere il responsabile principale di tutte le tematiche riguardanti la cybersecurity.

Partiamo dalle basi, quali sono le responsabilità di un CISO?Giovanni Belluzzo. L’obiettivo principale di un manager che opera nell’information security, a qualsiasi livello dell’organizzazione è quello di proteggere l’erogazione dei servizi di business mantenendo il rischio cyber ad un livello sostenibile; su questo concetto di sostenibilità il CISO imposta la propria pianificazione strategica; pianificazione che è frutto di una risk analysis e quindi dell’allineamento con tutte le funzioni di business sul livello adeguato di propensione al rischio. Quali sono le principali azioni che il team cybersecurity di un’azienda deve fare nel day by day?Giovanni Belluzzo. Il modello operativo varia da azienda ad azienda; nel nostro caso non ci siamo inventati nulla ma, liberamente ispirati dal framework NIST, ci siamo focalizzati su quattro aree principali di competenza:

Secondo te, è rischioso esternalizzare la gestione della sicurezza informatica della propria società?Giovanni Belluzzo. Diciamo subito che è altamente sconsigliato esternalizzare la gestione manageriale dell’information security. Solo chi è all’interno dell’azienda conosce modalità operative, strumenti, architetture e soprattutto processi trasversali, può guidare quel processo di pianificazione strategica che si citava in merito alle responsabilità del CISO. Sappiamo che i server di backup della Regione Lazio non fossero offline. La mia impressione è che ci voglia una consapevolezza ed una sensibilità di cybersecurity per mettere offline i backup che invece sono nati per garantire la semplice business continuity. Credo che siano molte le aziende con infrastrutture di backup non adeguate a questa tipologia di minacce, qual è la tua percezione? Giovanni Belluzzo. Condivido, è molto raro che un’infrastruttura di backup nasca per essere resiliente ad un evento cyber; normalmente gli scenari di rischio preventivati sono quelli classici della Disaster Recovery; il ripetersi degli attacchi ransomware ha fatto emergere, anche da parte dei fornitori, strumenti e progetti finalizzati allo scopo. La mia impressione è che tutti debbano rivedere in parte la propria infrastruttura analizzando i punti in cui la protezione cyber risulta assente. Tale revisione non si deve poi fermare al solo progetto di miglioramento dell’infrastruttura di backup ma è necessario prevedere, come si diceva, delle simulazioni periodiche con misurazione dei KPI di recovery (analisi della copertura delle recovery, analisi dei tempi di ripristino, etc.). Ormai si parla sempre di più di Cyber Resiliency, cosa vuol dire esattamente?Giovanni Belluzzo. Dò una mia visione. Ritornando ai concetti già espressi la capacità di resistere e riprendersi rapidamente da un evento cyber significa sempre e comunque avere predisposto un piano di risk management completo. La completezza di tale piano deriva da una visione integrata dei piani di continuità: mapping dei rischi infrastrutturali e dei rischi cyber al fine di costruire piani di remediation unificati. Quanto è necessario avere un profilo “paranoico” nella gestione degli asset aziendali? (Pc, smartphone, etc)Giovanni Belluzzo. I device aziendali sono uno dei canali preferenziali per l’inizio di un attacco (ad esempio mediante phishing); non si deve avere un approccio paranoico ma d’altra parte non si deve nemmeno perdere il controllo. Per non incorrere nella paranoia bisogna garantire un corretto bilanciamento fra le policies impostate e l’agilità operativa. Un punto di attenzione importante: il controllo della conformità nei devices concessi ai propri fornitori; esistono sistemi in grado di farlo automaticamente e di non concedere l’accesso a devices con un profilo di rischio elevato. Che tipo di software bisogna installare nei pc dei propri dipendenti?Giovanni Belluzzo. Nelle aziende gli AntiVirus sono stati soppiantati dai cosiddetti EDR (End-Point Detection & Response). Si tratta di sistemi evoluti che, in coordinamento con strumenti NDR/XDR (che agiscono in maniera trasversale sulla rete), permettono di identificare e neutralizzare la minaccia sia nelle fasi di movimento laterale sulla rete, sia nella fase di attacco effettivo sul target. Cosa ci insegna l’evento della Regione Lazio?Giovanni Belluzzo. Ci dà essenzialmente tre lesson learned: una revisione delle architetture di backup/recovery che tenga conto degli scenari cyber, un controllo attento del livello di protezione implementato nei PC del proprio personale, un’analisi accurata delle politiche operative di accesso (soprattutto quelle relative all’accesso a rete interna da reti home/esterne). La tua azienda ha mai subito probabili o presunti approcci di social engineering?Giovanni Belluzzo. No, sono molti i tentativi di phishing ma globalmente è presente una buona security awareness anche nel personale non tecnico; i dati delle ultime simulazioni di attacco confermano tale considerazione; in ogni caso non bisogna mai fermarsi nel miglioramento, soprattutto nella human security, per cui sono in atto campagne formative in tale ambito. Si tende ad avere una grande paura del cloud, ma in ambito Cybersecurity è più pericoloso?Giovanni Belluzzo. No, se l’architettura di sicurezza sul public cloud viene progettata parallelamente a quella infrastrutturale non si introducono rischi, anzi si affrontano tematiche già implementate in ambiente on-premise con un approccio innovativo e con tecnologie di solito molto avanzate. Ripeto non bisogna fare il tremendo errore di erogare servizi di produzione dal cloud pubblico, senza aver mappato le contromisure fondamentali di sicurezza. Cosa sono gli attacchi supply chain e perché sono così pericolosi?Giovanni Belluzzo. Considero il Supply Chain Risk fra i principali che un’azienda deve affrontare. Un attacco lungo la catena di fornitura avviene su un perimetro ovviamente meno presidiato rispetto a quello interno; per quanto si effettuino attività di risk rating e si impongano misure di sicurezza specifiche ai propri fornitori il rischio rimane molto elevato; si tenga conto, inoltre, del tremendo vantaggio da parte degli attaccanti di poter colpire centinaia di clienti mediante l’unica compromissione dell’infrastruttura del vendor (i casi SolarWinds e Kaseya sono degli esempi chiarissimi). I casi più critici che ho dovuto affrontare si riferiscono ad attacchi avvenuti sui perimetri ad alto rischio di aziende partner. |

Non è terrorismo, ma…

Il terrorismo ha finalità eversive che non hanno nulla a che fare con il cybercrime, che si preoccupa esclusivamente di estorcere denaro. Ma i danni che producono le cyber gang sono del tutto paragonabili a quelli classici del terrorismo. Non è un caso che anche il direttore dell’FBI veda un inquietante parallelismo tra gli attacchi cybercrime che gli Stati Uniti hanno ultimamente subìto, con l’attacco alle torri gemelle dell’11 Settembre. Riportiamo qui di seguito due esempi per tutti, anche se non esaustivi.

Il 7 Maggio 2021, la Colonial Pipeline, il più grande oleodotto statunitense riceve un attacco cybercrime, tramite ransomware, molto probabilmente dalla nota cyber gang “Darkside”. Per questo attacco fu pagato un riscatto di 4.4 milioni di dollari (anche se sembra che poi l’FBI sia riuscita a riprendersi 2.3 milioni tramite un’attenta analisi del flusso dei bitcoin).

Le auto in fila al distributore di benzina per mancanza di carburante, a causa dell’attacco cybercrime alla Colonial Pipeline

Il 30 Maggio 2021, JBS, la più grande azienda di lavorazione della carne al mondo ha pagato l’equivalente di 11 milioni di dollari in riscatto per un attacco cybercrime, tramite ransomware, molto probabilmente dalla nota cyber gang “REvil”. All’inizio chiesero 22 milioni di dollari, ma dopo una lunga trattativa si accordarono per la metà.

Dopo questi attacchi, il presidente degli Stati Uniti Biden ha preso un aereo ed è andato a parlare direttamente con Putin.

Un problema anche e soprattutto geopolitico

Non si ha la certezza, ma molto probabilmente la maggior parte di queste gang cybercriminali parlano tutte russo. Per questo motivo Biden ne ha parlato apertamente con Putin in un evento che aveva in agenda proprio la tematica cybersecurity.

In realtà le competenze di cybersecurity sono di fatto la nuova arma di queste grandi nazioni, visto che potenzialmente questi attacchi hanno un potere distruttivo pari a quello nucleare. Se prima c’erano gli incontri tra Reagan e Gorbaciov per la dismissione degli armamenti nucleari, ora Biden e Putin mettono sul piatto negoziale la forza delle proprie strutture militari cyberwarfare.

Siamo tutti “Regione Lazio”

Durante l’attacco cybercrime subìto dalla Regione Lazio, molti esperti si sono scandalizzati per diversi errori grossolani che sarebbero stati commessi. Tra i tanti, due principali: a) non avere messo il backup offline, al fine di non permettere la propagazione del ransomware; b) non aver protetto a sufficienza i propri sistemi dal consulente esterno connesso tramite VPN (senza la protezione a doppio fattore). Praticamente gli stessi identici errori commessi dal più grande oleodotto degli Stati Uniti, la Colonial Pipeline. Il problema, quindi, non è solo italiano.

Conclusioni

Spero che questo lungo excursus sulla cybersecurity sia servito a far capire a più persone possibili, quanto sia necessario un cambio di passo se vogliamo difendere le nostre aziende, i nostri asset strategici, il nostro paese. Abbiamo capito che il rischio è altissimo perché un nuovo modello di business implementato dai cybercriminali, permette anche a persone poco esperte, di provocare molto facilmente, danni inestimabili.

Per porre un rimedio efficace dobbiamo principalmente cambiare il livello di consapevolezza. Non è più sufficiente porre una maggiore attenzione alle email sospette o ai siti poco affidabili, per pensare di contenere i danni provocati dal cybercrime.

Ora il livello dello scontro si è alzato: se ieri si giocava, oggi siamo in guerra.