categoria: Draghi e gnomi

Sovranità digitale europea: le sfide della dipendenza tecnologica

Post di Jacopo Franchi*, social media manager di Cariplo Factory, e dell’avvocato Monia Donateo, esperta in diritto digitale, GDPR, proprietà intellettuale e AI, Maestro della Privacy presso Istituto Italiano Privacy. Founder dello Studio Legale Donateo –

Che cosa succede quando a essere a rischio non sono solo le “normali” credenziali di accesso ai servizi digitali, come nome utente, numero di telefono e password, ma anche tutti gli strumenti e gli intermediari che dovrebbero garantire un livello di sicurezza ulteriore?

Le vulnerabilità della filiera cyber

È la domanda che ci siamo posti dopo che Bloomberg ha svelato come un milione di sms inviati per l’autenticazione a due fattori ai servizi di Google, Meta, Amazon, Signal, banche e aziende più o meno conosciute siano transitati attraverso i sistemi di Fink Telecom Services: una piccola, oscura azienda svizzera, con alle spalle passate collaborazioni con agenzie governative a fini di spionaggio, sorveglianza dei dispositivi degli utenti e intercettazione di codici utilizzati per accedere ad account e wallet di persone del tutto ignare.

La notizia, uscita a giugno di quest’anno, fa riflettere fino a che punto sia difficile circoscrivere il computo delle minacce informatiche all’interno di un perimetro prevedibile, e quante siano le vulnerabilità della catena decisionale che avrebbe il compito di “proteggerci”. Il caso di Fink Telecom, utilizzata da aziende di prima grandezza, è indicativo di come una best practice della sicurezza (per quanto non la migliore) possa rivelarsi, a conti fatti, l’ennesima vulnerabilità: se anche l’autenticazione a due fattori può essere manipolata dagli intermediari, dove si colloca il confine tra sicuro e non sicuro, tra libertà e dipendenza?

Quanto può essere garantita la sicurezza nel cloud?

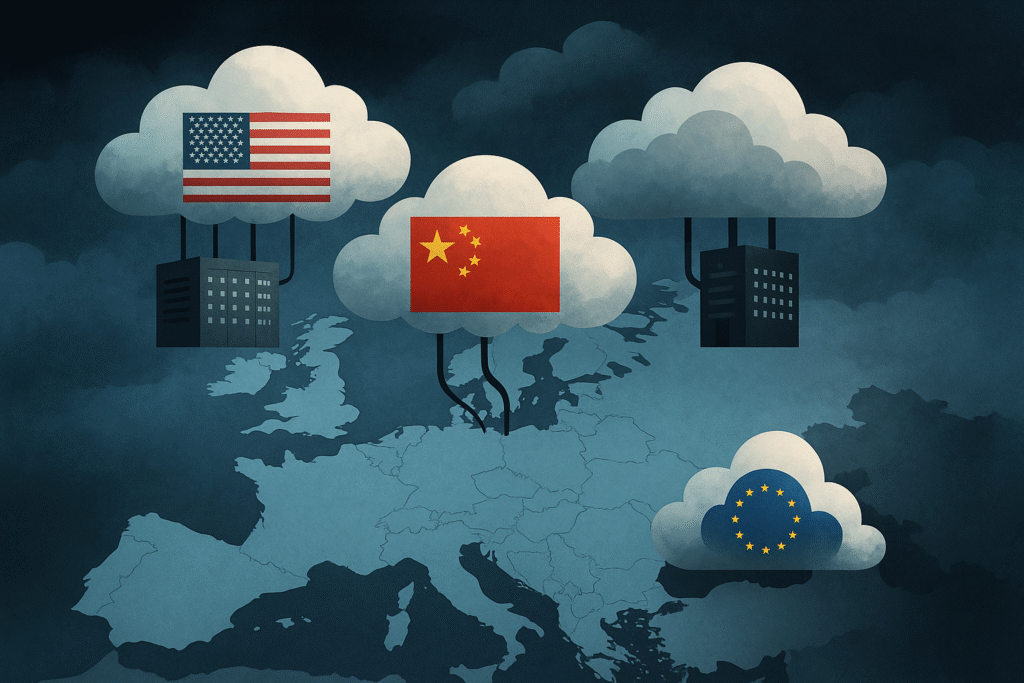

Più che nella tecnologia in sé, il rischio si allarga fino a comprendere l’intera filiera: dai fornitori dei servizi di autenticazione ai produttori dei singoli componenti dei dispositivi, dalle leggi dei Paesi di origine dei produttori alle pressioni politiche a cui questi ultimi potrebbero soccombere, “aprendo” i loro sistemi apparentemente inviolabili. Se i dati rappresentano il bersaglio prediletto di chi tenta di aggredire i nostri spazi digitali, diventa inevitabile chiedersi fino a che punto la sicurezza della conservazione in cloud possa essere garantita in un contesto in cui la maggior parte dei fornitori proviene da Paesi né italiani, né europei.

Non basta, infatti, spostare fisicamente i data center in Europa per avere maggiore certezza che i nostri dati siano al riparo da tentativi di violazione da altri Paesi. Laddove la tecnologia garantisce un elevato livello di protezione, infatti, arrivano leggi e procedure non allineate con gli standard europei. Secondo il Cloud Act statunitense, ad esempio, i fornitori come Amazon, Microsoft e Google sono obbligati a concedere l’accesso ai dati conservati nei propri datacenter anche quando questi ultimi vengono costruiti all’estero. La vulnerabilità normativa subentra laddove quella tecnologica sembra essere sotto controllo, e viceversa, in un intrico impossibile da districare per il cittadino comune o l’azienda meno strutturata.

Le vulnerabilità del sistema a due fattori e la protezione (vera) dei dati personali

A tutto questo si aggiunge, infine, l’assenza di forme – benché minime – di educazione digitale di massa nei confronti delle persone. Se è ancora difficile analizzare in toto il livello di rischio delle supply chain della cybersecurity distribuita a livello internazionale, il compito potrebbe rivelarsi improbo in mancanza di una corretta valutazione del rischio rappresentato dagli utilizzatori dei prodotti e servizi connessi.

Nessuno strumento digitale, per quanto sicuro, può esserlo del tutto se lasciato in mano a persone che ignorano le più basilari regole di sicurezza. Un rischio che stimiamo alto, in assenza di iniziative di educazione alla sicurezza digitali strutturate, monitorate e valutate nei luoghi di lavoro, nelle scuole o nei mass media. La vulnerabilità di un sistema a due fattori che passa per le mani di un’azienda compromessa è nulla in confronto alla vulnerabilità di una persona che quel sistema ignora del tutto, soprattutto quando si tratta di proteggere dati personali (basti pensare alla facilità con cui innumerevoli chat di Whatsapp, originariamente crittografate, sono quotidianamente esportate in archivi cloud privi di una protezione equivalente dalle minacce esterne).

Rischi trasversali e sistemici: le aziende europee cominciano a diversificare

Nel variegato mondo della cybersecurity persistono quindi rischi trasversali e sistemici, che la dipendenza dall’esterno non fa che aumentare. Come si legge nel primo rapporto sull’Indipendenza Digitale dell’Italia, curato da Key4Biz in collaborazione con RED OPEN, spin-off dell’Università degli Studi di Milano-Bicocca, “la complessità intrinseca, l’opacità e la distribuzione globale delle catene di approvvigionamento tecnologico rappresentano un rischio fondamentale e pervasivo per le infrastrutture critiche, indipendentemente dall’origine specifica di ciascun fornitore locale“. Dove comincia, e dove finisce, il cloud a cui affidano i propri dati milioni di europei, ogni giorno? Nei muri di un anonimo datacenter della periferia milanese, o negli uffici di un’azienda o un’autorità governativa straniera interessata a saperne di più sulla nostra società, i nostri desideri, le nostre abitudini, le nostre debolezze?

Eppure, secondo gli stessi autori del rapporto, le cose stanno cominciando a cambiare. I recenti mutamenti geopolitici, la consapevolezza della pericolosità degli attacchi cyber ai massimi livelli, la necessità di ridurre il proprio livello di dipendenza da fornitori di terze parti stanno portando un numero crescente di aziende a far ricorso a soluzioni nazionali ed europee, come emerge dall’indagine dell’International Data Group secondo cui il 22% delle organizzazioni italiane utilizza un “cloud sovrano” e un altro 60% pianifica di adottarlo. Una decisione non scontata, se si pensa che i datacenter posseduti da entità riferibili agli USA sono predominanti (3.445 a fine 2024, secondo i dati S&P Global Market Intelligence, rispetto ai 191 italiani). Lungi dal perseguire l’illusione dell’autarchia, i decisori aziendali sembrano trovare nelle soluzioni sovrane un valido strumento di diversificazione del rischio.

Le regolamentazioni europee sotto costante pressione

Il paradosso, in questo contesto, è che proprio quelle leggi che dovrebbero proteggerci dalle minacce provenienti dall’esterno sono fatte oggetto di una campagna costante di denigrazione e innumerevoli tentativi di ridimensionamento. Accusate di essere di ostacolo allo sviluppo economico e all’attrattività del mercato digitale, le regolamentazioni europee sono sotto costante pressione proprio nel momento in cui se ne sente maggiore il bisogno: quello di costringere i grandi player digitali non europei ad adeguarsi a elevati standard di trasparenza, sicurezza, accountability, e dall’altro di favorire la nascita di un mercato digitale interno allineato ai valori e agli standard dei Paesi membri dell’Unione.

Illusioni destinate a scontrarsi con la realtà dei fatti, di un continente storicamente costretto a inseguire le innovazioni tecnologiche di altri? Eppure, la scelta di fare sempre più affidamento a cloud e soluzioni “sovrane” sembra essere mossa proprio dalla consapevolezza che gli standard minimi di sicurezza dettati dalle leggi europee siano ben lontani dal livello raggiunto dai fornitori extra-UE. I regolamenti europei offrono, in questo senso, un benchmark utile per valutare il livello di rischio generato da chi non vuole o non può adeguarsi ai nostri standard, aprendo una finestra di opportunità per i fornitori che invece ne hanno fatto un pilastro della propria offerta di prodotti e servizi.

A scanso di equivoci la sovranità digitale europea non dovrebbe, mai, sfociare in una forma di protezionismo o isolamento tecnologico. Come sottolineato anche dal Manifesto sulla Sovranità Cloud del CISPE pubblicato pochi giorni fa, essa rappresenta una reale opportunità di costruire un mercato interno robusto, sicuro e trasparente, capace di competere equamente su scala globale. Perché ciò avvenga è necessario che l’applicazione delle nuove leggi non sia più subordinata a considerazioni di convenienza politica del momento – ad esempio, riducendo la pressione su Big Tech in cambio di un accordo favorevole sui dazi – ma si tramuti in una vera e propria barriera contro chi non rispetta i nostri requisiti.

Primi passi verso l’indipendenza digitale europea

Che cosa manca, quindi, per compiere il salto di qualità? Forse molto meno di quanto ci immaginiamo: fra le novità che ci attendono nei prossimi mesi, il Cloud and AI Development Act (CADA) dovrebbe sostenere la crescita della capacità dei data center europei e lo sviluppo di soluzioni cloud e di intelligenza artificiale conformi ai principi europei di sicurezza, sostenibilità e protezione dei dati, attraverso incentivi fiscali, semplificazioni autorizzative e strumenti per facilitare l’accesso al capitale, per stimolare investimenti strategici nel settore.

Contemporaneamente, il Digital Networks Act (DNA) dovrebbe estendere il campo di applicazione del Codice Europeo delle Comunicazioni Elettroniche (EECC) ai fornitori di servizi cloud, rafforzando il controllo pubblico sulle infrastrutture critiche. Giova menzionare, inoltre, anche la proposta di introdurre “crediti cloud sovrani” destinati a startup e PMI europee per stimolare la nascita e la crescita di un ecosistema competitivo interno. Il settore pubblico, in questo senso, potrebbe utilizzare la leva del public procurement per indirizzare le scelte di acquisto del settore privato verso fornitori e servizi europei. Sono, questi, i primi passi verso una forma di indipendenza digitale fondata su regole certe e standard più rigorosi e trasparenti anche per i grandi colossi tecnologici, americani e asiatici.

Riusciremo ad evitare nuove “Fink Telecom Services”?

Forse no, ma la disponibilità immediata di alternative rispetto agli intermediari attuali costringerà questi ultimi a dover fare i conti con una concorrenza sempre più agguerrita e disposta a sfruttare ogni “bug” della catena di fornitura per erodere ulteriori fette di mercato. Il cloud europeo sovrano vedrà la luce, quando la vedrà, non solo per effetto di un regolamento o di massicci investimenti nel settore, ma come conseguenza della chiara identificazione delle minacce poste da chi ha mantenuto – per scelta, o per necessità – una “porta” da sempre aperta verso l’esterno. Sarebbe un errore clamoroso, in questo momento, decidere che quella porta aperta, tutto sommato, non rappresenta poi questo gran pericolo per la nostra libertà.

*Autore del saggio “L’uomo senza proprietà – Chi possiede veramente gli oggetti digitali?”, per Egea